Прошивка ЭБУ двигателя (электронного блока управления): цены

Что такое прошивка ЭБУ

Что меняется в кастомных прошивках ЭБУ

Как прошить ЭБУ

Почему не стоит прошивать ЭБУ самостоятельно

Плюсы тюнинг-прошивок от АДАКТ

Электронный блок управления двигателя (ЭБУ, контроллер ЭСУД) — мозговой центр автомобиля. Он принимает данные от множества датчиков моторного отсека, впускной и выпускной систем, интерпретирует эти данные по заложенным в его программу картам, отслеживает неисправности и отдает управляющие сигналы исполнительным механизмам и другим системам.

Некоторые функции ЭБУ:

- управляет впрыском топлива;

- регулирует положение дроссельной заслонки;

- контролирует зажигание;

- анализирует состав отработавших газов;

- управляет фазами газораспределения;

- определяет неисправности и информирует о них водителя.

Что такое прошивка ЭБУ

Это управляющая программа, записанная в сам блок. Программирование ЭБУ двигателя изначально делается производителем. Однако стоковая прошивка не адаптирована под конкретные климатические условия и стиль вождения. Более того — на современных авто программно ограничивается мощность из-за экологических требований. Перепрошивка ЭБУ — это изменение параметров в заводской программе, позволяющее обойти подобные ограничения.

Аналог прошивки электронного блока управления — установка другой операционной системы на смартфоне.

Плюсы репрога ЭБУ:

- Повысится мощность и крутящий момент;

- Разгон станет быстрее;

- При желании отключается неисправный катализатор или сажевый фильтр;

- Улучшается работа ДВС при включенном кондиционере;

- Педаль газа реагирует быстрее;

- Сглаживается турбояма.

Где прошить ЭБУ

Компания АДАКТ принципиально против удаления корректно работающего сажевого фильтра и катализатора, особенно в сервисах, которые предлагают это сделать бесплатно.

Минусы установки тюнинг-прошивки:

- Нужно заправляться качественным топливом;

- Повышается нагрузка на экологию, если понижать нормы токсичности.

Что меняется в кастомных прошивках ЭБУ

В зависимости от целей чип-тюнинга при перепрограммировании ЭБУ двигателя может вносится более 1000 калибровок. Чаще изменения касаются:

- топливодачи, порогов обогащения, ограничения топливоподачи при ускорении;

- давления наддува на турбированных двигателях в экономичном и мощностном режиме;

- байтов аппаратной конфигурации и маски ошибок;

- лимитов момента, топливоподачи и наддува;

- алгоритма работы диспетчера режимов.

Как прошить ЭБУ

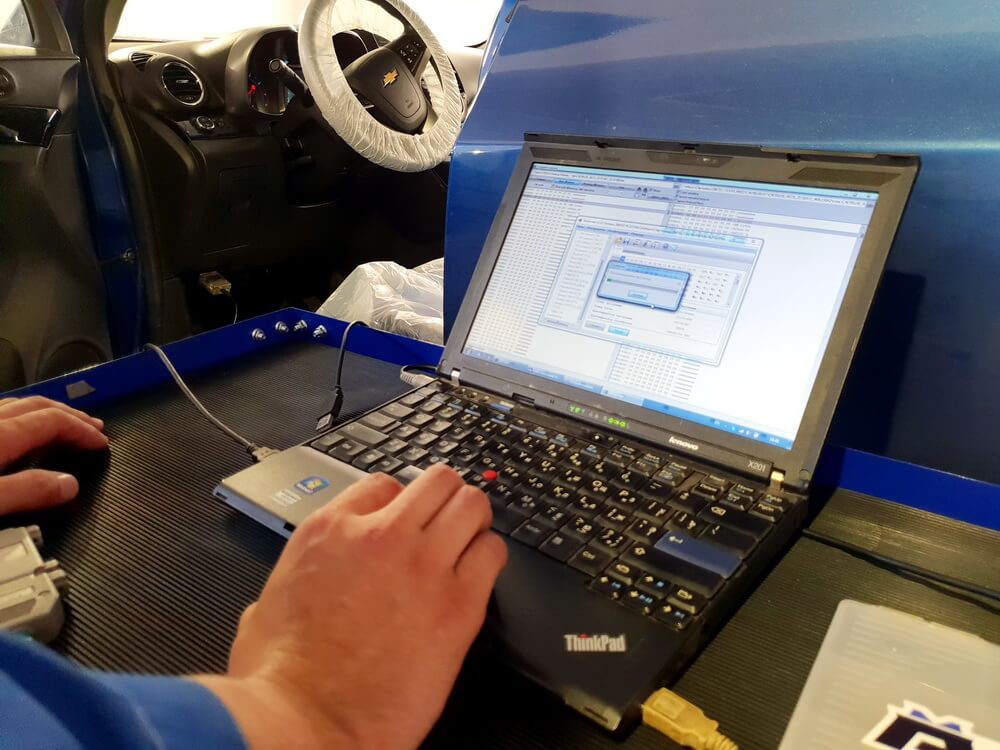

- Чип-тюнинг начинается с диагностики двигателя. Есть правило: нельзя «шить» неисправный автомобиль.

- Считывается оригинальная прошивка ЭБУ или идентификаторы.

Она модернизируется калибровщиком или выбирается готовая тюнинг-версия, если такая есть под нужные ЭБУ и двигатель.

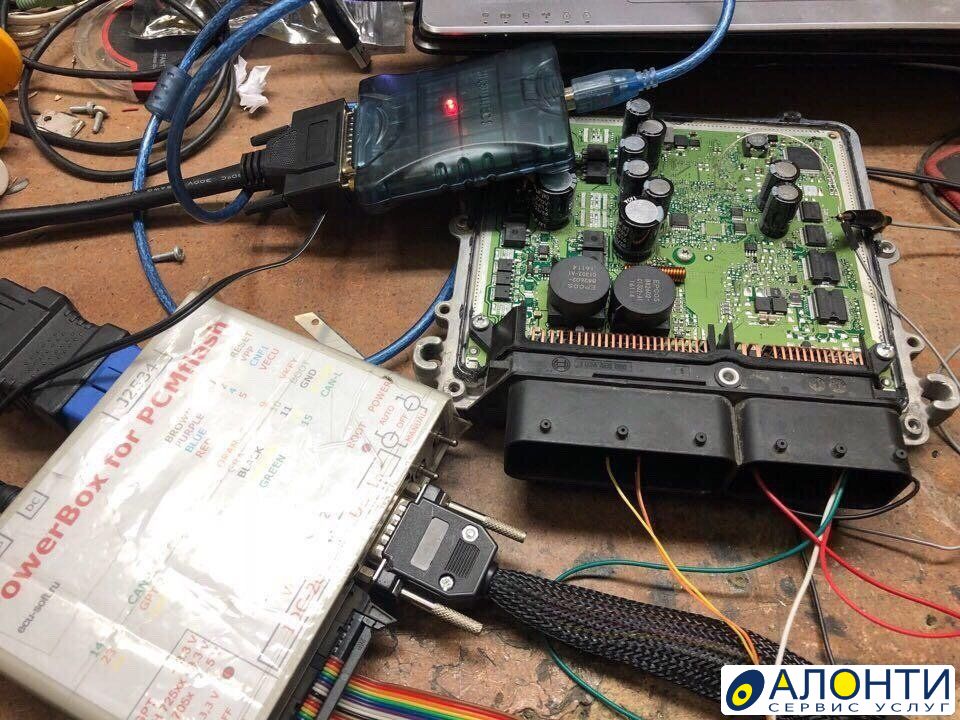

Она модернизируется калибровщиком или выбирается готовая тюнинг-версия, если такая есть под нужные ЭБУ и двигатель. - Далее чип-тюнер записывает прошивку. Одни блоки прошиваются без снятия и разборки через диагностический разъем OBD2. На других ЭБУ идут со встроенной защитой, поэтому для перепрограммирования приходится снимать, разбирать и обходить защиту.

- Если снимали, ЭБУ устанавливается на место, проводится быстрая диагностика на ошибки. После владелец делает тестовый заезд.

Почему не стоит прошивать ЭБУ самостоятельно

Чтобы перепрошить ЭБУ двигателя, чип-тюнер должен обладать знаниями, квалификацией и опытом работы. Требуется специальное оборудование и свежая, а главное подходящая под конкретный блок, прошивка от проверенных калибровщиков.

Некоторые автовладельцы пытаются сделать репрог своими руками, чтобы сэкномить. Но даже при наличии нужного оборудования экономия минимальна — саму прошивку все равно придется покупать. Если вы не планируете профессионально заниматься чип-тюнингом, лучше довериться официальным партнерам АДАКТ. Они проведут диагностику, подберут оптимальную версию прошивки и установит ее с гарантией.

Они проведут диагностику, подберут оптимальную версию прошивки и установит ее с гарантией.

Плюсы тюнинг-прошивок от АДАКТ

- Если делаете чиповку у наших партнеров, вам предоставят 10 дней тест-драйва, чтобы проверить качество прошивки;

- Из российских калибровщиков только АДАКТ прошли сертификацию по стандартам ГОСТ Р ИСО 9001-2011;

- Опыт калибровщиков более 14 лет. Специализация — гражданский тюнинг (для рядовых водителей, а не гонщиков). Вам гарантированно установят рабочую и проверенную программу. Специальный сертификат подтвердит это;

- Выгодные цены.

Чтобы перепрошить ЭБУ двигателя обкатанной прошивкой и с гарантией результата, обратитесь к ближайшему партнеру АДАКТ в своем городе.

Рекомендуем посмотреть

Стоит ли делать чип-тюнинг двигателя: плюсы, минусы, последствия

Чип-тюнинг двигателя — это изменение программного обеспечения электронного блока управления мотора на модифицированное решение. Если говорить еще проще — это установка тюнинг-прошивки заместо стокового (заводского) ПО ЭБУ.

Аналог — обновление прошивки на смартфонах и других электронных девайсах. В случае автомобиля суть чип-тюнинга сводится к улучшению динамики, прибавки мощности или наоборот упора на экономичность.

Плюсы чиповки двигателя

- Увеличение мощноси и крутящего момента без необходимости железного форсирования силового агрегата.

Замер мощности на Kia Rio 1.6 после чип-тюнинга:

Красная линия — сток, зеленая линия — прошивка АДАКТ; график слева — крутящий момент, график справа — мощность - Улучшение динамики авто: cнизится время разгона, реакция на действия водителя будет адеватной и предсказуемой;

- Повышение тяги на низких оборотах, а также ровная полка момента в средней зоне и до самой отсечки;

- Более плавное переключение передач, нивелирование провала в разгоне;

- Педаль газа станет чувствительнее — исчезает задумчивость, что позволяет легче и безопаснее идти на обгоны;

- Сглаживание турбоямы;

- Оптимизация работы ДВС на холостых оборотах, устранение вибрации;

- Устранение просадки мощности при езде с включенным кондиционером;

- Оптимизация температурного режима работы мотора;

- Дополнительно можно программно отключить катализатор, сажевый фильтр и другие «экологические» устройства и системы, убрав ошибки и настроив двигатель на корректную работу.

В целом, для каждой модели и владельца задачи и плюсы чип-тюнинга будут свои. Одним водителям больше всего мешает «тупизна» педали газа, другим необходимо настроить движок на максимальную отдачу, третьим — нужно просто отключить вышедший из строя катализатор, чтобы сэкономить деньги, а то замена обходится крайне накладно.

Минусы чип-тюнинга

- Повышение требований к качеству топлива;

- Увеличение экологической нагрузки при переходе на низкие нормы токсичности выхлопа;

- Если делать работы у непрофессионалов или при установке плохо откалиброванного ПО, можно получить отрицательный результат, а в худшем случае вообще «положить» ЭБУ.

Есть ли последствия чип-тюнинга для двигателя?

Часть водителей думает, что тюнинг-прошивка двигателя сокращает его ресурс. Владельцам сложно понять, откуда берется дополнительная мощность.

Причины, почему автопроизводители занижают мощность:

- Разнообразие моторной гаммы и налоговая нагрузка по лошадиным силам.

Для производителя дешевле ограничивать ТТХ транспортного средства на программном уровне. Это уменьшает количество технологических процессов на заводе и стандартизирует требования к поставляемому железу. Затраты на производство сокращаются.

Пример: Mercedes-Benz ML 320 и Mercedes-Benz ML 280 в 164 кузове, у которых один дизельный мотор, а отличия только на уровне прошивки блока управления. Аналогичная ситуация с Volkswagen T5 2.0. Мощность версий регулируется на уровне ПО ЭБУ. - Экологические требования.

Двигатель буквально «душится» различными дополнительными компонентами во впускной и выпускной системе, а также жесткими настройками ПО ЭБУ, задача которых не допустить любую перегазовку. Плюс при продажах в конкретной стране нужно адаптировать модель под ее условия.

Мощность берется не из воздуха, а за счет оптимизации параметров и «разблокировки» той производительности, которая уже была заложена на заводе, но урезана программно. При гражданском чип-тюнинге дополнительной нагрузки на железо не происходит. Многие дилеры сейчас открыто признают это и сами предлагают услуги по перепрошивке двигателя.

Откуда берется негатив

- Установлена некачественная или устаревшая прошивка. Калибровка произведена неверно, и это может плохо отразиться на ресурсе двигателя. Поэтому доверять авто нужно только профессионалам, которые предлагают тест-драйв или другие гарантии;

- До чип-тюнинга в машине были неполадки. Именно для этого мастера сначала проводят полную диагностику, устраняя неисправности;

- Плохое обслуживание, никак не связанное с изменением ПО.

Как делают чип-тюнинг

1

Калибровщик оптимизирует в заводской прошивке нужные параметры: пороги обогащения, ограничения топливоподачи, лимиты оборотов и т. д.

д.

2

Специалист сервиса проводит диагностику автомобиля, чтобы убедиться в отсутствии проблем и неисправностей.

3

Чип-тюнер заливает тюнинг-решение в ЭБУ. На некоторых авто требуется вскрытие блока, на других через OBD2. В первом случае требуется больше времени.

Слетает ли гарантия после чип-тюнинга?

В большинстве случаев с гарантией ничего не произойдет:

- Изменения в прошивке трудно обнаружить многим автодилерам. Плюс при плановом ТО никто в мозгах автомобиля копаться не будет, сервисным мастерам за это не платят;

- Если дилер обнаруживает, что установлено неофициальное ПО, он его заменяет. По закону «О защите прав потребителей» он не может отказать в обслуживании. Чаще же случается вариант, когда тюнинг-прошивку обновляют свежим ПО от производителя;

- Многие официальные дилеры сами предлагают услуги чип-тюнинга и всячески склоняют к этому клиентов при покупке машины.

Если все-таки опасаетесь потери гарантии, можно заливать стоковую прошивку перед поездкой к дилеру, а после снова менять на тюнинг.

У партнеров АДАКТ можно попробовать прошивку на тест-драйве. Узнайте условия и возможности чип-тюнинга для своей модели у ближайшего специалиста в городе.

Преимущества от компании АДАКТ

- Гарантия безопасности и качества прошивки. Это подтверждают сертификаты соответствия стандарту ГОСТ Р ИСО 9001-2011 и опыт калибровщиков — мы работаем в отрасли с 2006 года;

- Официальные партнеры выдают сертификат, подтверждающий, что установлена программа нашей разработки, а не подделка;

- Подтвержденные результаты от самих автовладельцев. Наши решения чаще других используются в сервисах, поэтому мы ежедневно получаем положительные отзывы владельцев после чип-тюнинга;

- 100% сохранность ресурса двигателя и трансмиссии;

- Демократичные цены. Мы ориентируемся на обычных водителей, а не владельцев спортивных авто;

- Тест-драйв. Прошивая двигатеть у наших партнеров, вы получаете 10 дней на обкатку и тестирование. Если что-то не устроит, в том же сервисе можно заказать доработку прошивки или вернуть потраченные средства.

Смотрите отчет о чиповке Митсубиси Паджеро прошивой АДАКТ mod100500:

Посмотреть больше отзывов

Мифы

- Расход топлива после чип-тюнинга увеличивается.

ПО от АДАКТ оптимизирует работу двигателя, при этом никак не влияя на расход. Да, некоторые клиенты говорят об увеличении, но происходит это из-за смены стиля езды. Когда автомобиль становится динамичней, лучше идет на обгон и прекрасно ведет себя на трассе — зачем его сдерживать? - Чип-тюнинг ничего не меняет.

Почитайте отзывы клиентов и посмотрите графики замеров. Либо приезжайте к нашим партнерам и ощутите разницу лично. Если вдруг совсем не понравится — вернем деньги и восстановим оригинальную программу.

О других заблуждениях и суевериях по поводу чиповки смотрите в нашем ролике:

youtube.com/embed/yfOy1tOeu1o»/>

Рекомендуем посмотреть

Чип тюнинг автомобиля — есть ли смысл и какую прошивку выбрать

Работа двигателя — компромисс между экономичностью, ресурсом и токсичностью выхлопа. Чип-тюнинг меняет авто под конкретного владельца. Расскажем — какую мощность даёт чип тюнинг машины и какую прошивку лучше выбрать (экономичную или стандартную).

Для чего нужен

В электронный блок управления машины заложена программа его работы. Она хранится в ПЗУ (постоянное запоминающее устройство) и представляет одно, двух и трехмерную таблицу с данными (калибровки). Калибровки для мотора (пуск, экономичный, мощностной, ХХ, переходной) различны и применяются в зависимости от режима, в котором работает двигатель. Блок управления, получая сигналы от датчиков, управляет исполнительными устройствами для обеспечения оптимальной работы силового агрегата по мнению разработчиков. Изменяя калибровки можем влиять на работу любого устройства, который управляется ЭБУ. Для получения мощностных характеристик можно изменить установку угла опережения зажигания, величину времени впрыска, отключить или изменить работу систем, контролирующих токсичность выхлопных газов. Кроме того, можно изменить обороты холостого хода, максимально разрешённые обороты и массу других параметров.

Для получения мощностных характеристик можно изменить установку угла опережения зажигания, величину времени впрыска, отключить или изменить работу систем, контролирующих токсичность выхлопных газов. Кроме того, можно изменить обороты холостого хода, максимально разрешённые обороты и массу других параметров.Велика ли роль данных изменений в получении от двигателя максимальной мощности? Нет — прирост может составлять 5-8%. Исключение составляют задушенные экологическими нормами моторы с турбонаддувом, где можно получить прибавку в 20%.

Есть ли смысл

Каждый сам решает — делать или нет. Но кто хоть раз проехал на машине с грамотно перепрограммированной системой впрыска, решает вопрос однозначно — да! Мало кто ездит на режиме максимальной мощности, намного важнее для повседневной езды — крутящий момент и эластичность двигателя. Это даст простой чип-тюнинг машины. Чип-тюнинг — доступный вариант, когда изменением программы управления можно изменить поведение автомобиля, сделать отличающимся от серийного, — более послушным, «приемистым», экономичным и удобным в управлении. Практически во всех версиях прошивок улучшены режимы холостого хода, холодного пуска, снижена температура вентилятора системы охлаждения, устранены выявленные ошибки — порой грубые, присутствующие в серийных версиях ПО.

Практически во всех версиях прошивок улучшены режимы холостого хода, холодного пуска, снижена температура вентилятора системы охлаждения, устранены выявленные ошибки — порой грубые, присутствующие в серийных версиях ПО.Часто правка «мозгов» не повышает мощность, но выравнивает крутящий момент по диапазону оборотов и увеличивает чувствительность педали газа. Таким образом можно нивелировать аморфностью мотора без ущерба для ресурса. Автолюбители выбирают между мощностными прошивками, которые дают 15 % мощности и ресурсными — которые не вредят двигателю и топливной экономичности.

Для нестандартных двигателей с увеличенным объемом, с измененным впуском и выпуском чип-тюнинг необходим как воздух. Индивидуальная для каждого мотора программа управления позволяет использовать потенциал форсированного мотора. Частным случаем является перезапись старого заводского ПО на современное.

Личный опыт

Шил «кайрон 2.0 дизель» адактовской прошивкой stage 2. Что изменилось. Первое ощущение — машина поехала. Как будто сзади был прицеп и его отцепили. Пропала турбояма, при нажатии педали в пол — автомобиль резко стартует. Плюс отключенный ЕГР перестает душить мотор. Коробка субъективно стала мягче переключаться.

Первое ощущение — машина поехала. Как будто сзади был прицеп и его отцепили. Пропала турбояма, при нажатии педали в пол — автомобиль резко стартует. Плюс отключенный ЕГР перестает душить мотор. Коробка субъективно стала мягче переключаться.Прошивка +20% мощности, а коробочки столько точно не выдадут. Если дадут, то увеличивая расход топлива из-за обманки датчиков давления. В общем не стоит того — прошивка лучше.

Видео — чип авто на примере.

Несколько слов об «экономичных» прошивках. Ставить их имеет смысл только флегматичным водителям, способными спокойно наблюдать обгоняющие автомобили. В противном случае — активная работа с педалью газа приведет к противоположному эффекту.

Чип-тюнинг в Барнауле со 100% результатом по лучшим ценам

Чтобы подогнать автомобиль под экологические стандарты в разных странах, автопроизводители занижают производительность ДВС программными средствами. Например, Nissan Almera с двигателем QG15 для японского рынка имеет мощность 105 л.с, а для Европы — 98 л.с.. Безопасно нарастить «задушенную» мощность — главная цель чип-тюнинга в Барнауле.

Например, Nissan Almera с двигателем QG15 для японского рынка имеет мощность 105 л.с, а для Европы — 98 л.с.. Безопасно нарастить «задушенную» мощность — главная цель чип-тюнинга в Барнауле.

Две причины, по которым чаще всего приезжают на чип-тюнинг

Подробнее…

Графики замеров мощности прошивок Адакт

Подробнее…

Чип-тюнинг двигателя — что, как и зачем

Чип-тюнинг заменяет стоковую программу управления в ЭБУ (ECU, ECM). Считывание и запись программы делается через диагностический разъем ODB2 или инженерный BDM. Основная сложность процесса — грамотно откалибровать прошивку: добавить «лошадок», сохранив запас надежности мотора.

Увеличить производительности двигателя — не единственная причина прошить ЭБУ. Чип-тюнинг эффективно решает проблемы заводской программы, будь то «задумчивость» педали газа или тупизна при включении кондиционера во время движения.

Вот еще несколько ситуаций, когда чип-тюнинг необходим:

- Отключение «экологических» компонентов: катализатора, «сажи», системы ЕГР. Если удалять неисправные устройства физически, будет доставать ошибка чека — потребуется отключение в программе.

- Понижение экологического класса. «Прошивку под Евро 2» выбирают, чтобы улучшить динамику и отключить «полетевший» лямбда-зонд.

- Установка ГБО. Сток заточен под октановые числа бензина — у газа они выше. Требуется коррекция прошивки, чтобы избежать перегрева клапанов и катализатора.

Плюсы и минусы чип-тюнинга

Одним увеличением лошадиных сил чип-тюнинг не ограничивается. Прошивка дает прирост к крутящему моменту за счет калибровки управления зажиганием и впрыском топлива.

Что еще может чип-тюнинг:

- Избавить от провалов при разгоне;

- Добавить отзывчивости педали;

- Сгладить эффект турбоямы;

- Повысить тягу на низких оборотах;

- Добавить плавности переключения передач;

- Улучшить общую динамику.

Основной минус — риск прошиться у мошенников. Неграмотные действия таких ребят могут не только вывести из строя ЭБУ, но и убить мотор. Какое оборудование они используют и что записывают в блок управления — никогда не признаются. Решение простое: не обращаться к «гаражным мастерам», которые предлагают прошиться вдвое дешевле крупных тюнинг-ателье.

Какие еще недостатки у чип-тюнинга:

- Необходимость диагностики. Прошивка неисправного автомобиля не даст ощутимого результата.

- Повышение требований к качеству топлива. За счет оптимизации топливных таблиц, смесь сжигается более эффективно — расход не увеличивается. Зато повысится «капризность» к октановому числу бензина и цетановому у дизтоплива.

- Изменение токсичности выхлопа. Половина легковушек в России до сих пор на стандарте Евро 2 и ниже. Чтобы не вредить природе можно прошиться с сохранением экологического класса.

Какой прирост мощности после прошивки?

Наибольшую прибавку производительности дает чип-тюнинг дизельных турбомоторов. Мощность увеличивается на 19-27%, крутящий момент на 22-30%. Такой прирост возможен благодаря изменению давления наддува, момента впрыска и количества топлива в смеси.

Мощность увеличивается на 19-27%, крутящий момент на 22-30%. Такой прирост возможен благодаря изменению давления наддува, момента впрыска и количества топлива в смеси.

Замер мощности после прошивки Ford Focus 2 TDCI 1.8 л. 2011 года

Слева — крутящий момент, справа — мощность. Значения в желтых ячейках — сток, в зеленых — после прошивки.

На атмосферниках прибавка меньше: +6-12% к мощности и крутящему моменту. Цифры не сильно впечатляют, поэтому к чип-тюнингу безнаддувных моторах обращаются, чтобы улучшить динамику: добавить отзывчивости педали, убрать провалы при трогании с места.

Чип-тюнинг своими руками

Чтобы написать прошивку нужно хорошо разбираться в теории ДВС, иметь приличный водительский стаж и понимать в ремонте. Необходимо специальное оборудование (датчики детонации, температуры, анализатор AFR, телеметрия) и программный софт. С «джентельменским» набором можно приступать к созданию годного продукта. Это первый вариант.

Это первый вариант.

Второй вариант быстрее: заказать программатор на AliExpress и скачать прошивку из интернета. Результат будет. Но совсем не положительный для двигателя, так как в открытом доступе большинство прошивок некачественные.

Чип-тюнинг в Барнауле

Автомастерская «ICARS.pro» работает с любыми транспортными средствами и двигателями: от легковых и грузовых машин до квадроциклов и лодочных моторов.

Наши диагносты прошивают все типы ЭБУ — неважно чип-тюнинг двигателей Камминз или Тойоты — результат гарантируем.

Преимущества нашего сервиса:

- Работаем напрямую с авторами: АДАКТ, Паулюс, Дмитрий Аяшев (AyashikO), Роман Бродский (©Роман Б) и другие.

- Тест-драйв до 10 дней. Не понравится — вернем сток и деньги назад.

- Выдача сертификата подлинности при выборе прошивки от АДАКТа — проверка на сайте компании. Подлинность прошивок других авторов — через их техподдержку, указав нашу мастерскую.

Узнать цены на чип-тюнинг можно по телефонам: 25-17-49 или 8-903-947-67-49.

На тест-драйв прошивки приезжайте по адресу: ул. Бабуркина, 22.

Обратите внимание, что мы занимаемся исключительно заменой программного обеспечения. Слесарные работы, такие как: удаление катализатора, сажевого фильтра, глушение клапана ЕГР и прочее в нашей мастерской не производятся и в стоимость услуги «чип-тюнинг» не входят.

Такие работы можно произвести у коллег в соседнем автосервисе, который находится в нашем же здании.

Прошивка ЭБУ от А до Я: улучшаем динамику автомобиля самостоятельно

Каждое современное авто оснащено блоком управления. Это устройство предназначено для обеспечения корректной работы двигателя и всех его систем. Какой лучше использовать редактор прошивок ЭБУ, как осуществляется прошивка блоков автомобилей своими руками? Об этом вы сможете узнать ниже.

Содержание

- 1 Что такое прошивка?

- 1.

1 Какие прошивки бывают?

1 Какие прошивки бывают? - 1.2 Что дает перепрошивка?

- 1.

- 2 Как прошить своими руками?

- 2.1 Оборудование

- 2.2 Что нужно знать?

- 3 Видео «Перепрошивка компьютера на автомобиле Тойота»

- * Комментарии и Отзывы

Что такое прошивка?

Что такое прошивка ЭБУ, как такое устройство правильно перепрошить при подключении к диагностическому разъему своими руками, какую использовать программатор для чип-тюнинга и оборудование? Перепрограммирование ЭБУ представляет собой процесс перенастройки блока управления двигателя со всеми калибровками. Прошивка представляет комплекс программ, записанных в памяти блока управления двигателя, при помощи которых производится управление его работой.

Если водитель решает осуществить чип-тюнинг авто, производится сброс ЭБУ. Тюнеры взаимодействуют с элементами блока управления двигателем (калибровкой), чтобы производить контроль за сжиганием горючей смеси и работой всех регуляторов агрегата.

В некоторых случаях, при проведении чип-тюнинга с помощью редактора производится только изменение программного кода. Но это происходит реже, чем внесение изменений в калибровку. Прошивка блока управления может располагаться или внутри процессора, или на внешней плате, здесь все зависит от модели двигателя и автомобиля.

Перепиновка ЭБУ мастерами в сфере чип-тюнинга может производиться с применением различных программаторов и оборудования. Цена на такое оборудование для чип-тюнинга высокая, но с применением таких программаторов есть возможность добавления серьезных корректировок в работу блока. Сам чип-тюнинг с таким оборудованием с распиновкой, калибровкой и программаторами может быть более качественным, если перепрошивка производится квалифицированным мастером.

Отметим, что тип интерфейса, который используется при чип-тюнинге для прошивки, не играет роли. Специалист должен быть уверен, что при надобности он сможет заново перепрограммировать устройство и восстановить заводские настройки программатора блока управления двигателем. Помимо этого, не нужно забывать, что ежегодно автомобильные производители совершенствуют систему защиты от угона. А это, усложняет работу специалиста по чип-тюнингу. На большинстве автомобилей, выпущенных до 2008 года, при чип-тюнинге с распиновкой и калибровкой нет возможности осуществить перенастройку устройства без его демонтажа.

Скриншот прошивки автомобильного компьютера

Какие прошивки бывают?

На сегодня существует огромное число различных производителей программаторов оборудования для перепрошивки устройств управления двигателем. Наиболее известны и востребованы американские и немецкие производители, но и в России в последнее время растет число компаний, занимающихся выпуском программаторов. Это обусловлено распространением на территории стран бывшего СНГ транспортных средств с турбодизельными и инжекторными ДВС, а также современными блоками управления двигателями. Но в результате того, что автомобильные производители изначально на конвейере оснащают авто современными защитами от угона, отечественные программаторы оборудования иногда не позволяют перепрошить ЭБУ.

Что дает перепрошивка?

Если чип-тюнинг оборудования был произведен правильно, то изменения в работе мотора почувствуете сразу, при первой поездке. Грамотно проведенная процедура чип-тюнинга позволяет достичь плавной и ровной работы агрегата, в результате чего вождение становится более комфортным. Кроме того, калибровка и перепрошивка блока управления двигателем позволит увеличить мощность мотора, а также повысить его крутящий момент.

Эти параметры способствуют улучшению динамики транспортного средства, в некоторых случаях можно даже добиться снижения расхода топлива. Но не нужно гнаться за повышенной мощностью и постоянно перенастраивать оборудование, так как это может привести к нежелательным результатам. Тем более, делать это самому, не имея опыта, так как компьютер может выйти из строя.

Скриншот программы для перенастройки

В зависимости от программатора и блока управления, в ходе процедуры чип-тюнинга и защиты от угона можно изменять калибровку, от которой будет зависеть работа агрегата. По факту коррективам могут быть подвержены от тридцати до тысячи калибровок. Специалисты изменяют настройки УОЗ, параметры подачи горючей смеси, старта мотора и т. д. правки вносятся при помощи диагностического программатора, подключающегося кабелем к разъему. Демонтаж и выпаивание платы компьютера не требуется. В зависимости от авто, добиться улучшения параметров бывает невозможно с помощью программатора и подключения его к разъему кабелем.

При перенастройке компьютера заводские параметры, в частности, настройки по защите от угона, сохраняются в памяти. Поэтому если процесс чип-тюнинга осуществляется грамотно, всегда можно вернуться к стандартным параметрам. Отметим, что для самостоятельной перенастройки нужно применять софт и программаторы от именитых брендов.

Как прошить своими руками?

Оборудование

Перед тем, как решите произвести сброс ЭБУ с инициализацией и его прошивку, необходимо ознакомиться с одной из основных составляющих этого процесса. А именно речь идет о редакторе для ЭБУ автомобилей. Редактор — это специальная программа, предназначенная для внесения изменений в настройки компьютера. Если решили произвести этот процесс сами, заранее необходимо подготовить как минимум один редактор.

Сегодня приобрести редактор для корректирования файлов компьютера — не проблема. В продаже можно встретить редакторы от различных брендов и для различных целей.

Среди популярных можно выделить:

- Delphi mt60. Вариант mt60 универсальный, поскольку подходит для редактирования большинства устройств, в том числе Микас от 7 до 11 версии. Приобрести mt60 для Микас 11 можно в любом специализированном магазине.

- Openbox. После подключения кабеля оборудования к разъему компьютера можно использовать редактор Openbox. Openbox один из распространенных вариантов. Openbox — универсальны редактор, подходит для блоков Январь, Бош и Микас 11. На практике Openbox взаимодействует с Микас 11 и прочими компьютерами, позволяя повысить защиту от угона и улучшить прочие параметры.

- Помимо Openbox, перенастроить компьютер Микас 11 от угона после подключения оборудования к разъему через кабель можно с помощью утилиты ЧипЭксплорер. Как и Openbox, эта программа подходит для Микас 11 и других ЭБУ.

Чтобы произвести настройку Микас 11 от угона с помощью Openbox, потребуется специальный модуль, который подключается к устройству через кабель. Разъем кабеля должен соответствовать диагностическому выходу. Процедура настройки Микас 11 или другого компьютера с помощью Openbox осуществляется в соответствии с инструкцией.

Что нужно знать?

Что необходимо знать о перепрошивке компьютера Микас 11 или другого для повышения защиты от угона? Приобретая редактор для Микас 11, необходимо проверять содержимое упаковки. В комплекте должна идти не только программа, которая позволит повысить защиту от угона, но и USB ключ, который выглядит как обычный флеш-накопитель. Если его в комплекте нет, то не сможете использовать программу. Желательно, чтобы на редактор была лицензия — в зависимости от производителя она может быть либо один год, либо полтора.

Специалисты не советуют заниматься этим самому — лучше отдать специалистам, чтобы не попасть на дорогой ремонт.

Видео «Перепрошивка компьютера на автомобиле Тойота»

Голосование

Можете ли вы своими руками перепрошить ЭБУ?

- Да

- Нет

- Не знаю

Загрузка …

Перепрограммирование ЭБУ (электронного блока управления) автомобиля

Современные автомобили во многом зависят не только от механики – «железа» и его конструкции, но и от электронных блоков управления. Эту систему можно сравнить с операционной системой персонального компьютера: независимо от того, насколько мощная и крутая сборка и само железо, без надежного дирижера ничего работать не будет.

За что отвечает ЭБУ в современном автомобиле? Функций у блока управления немало:

- Контроль процесса зажигания двигателя и впрыска топлива.

- Анализ отработанных газов авто, управление газораспределением.

- Управление положением дроссельной заслонки.

- Выводит водителю системные сообщения о неисправности некоторых систем автомобиля.

Как видите, ЭБУ отвечает за большинство важных функций современного авто, и к счастью, работу этой «ОС» можно немного улучшить при помощи так называемой прошивки. Подобным термином называют программное изменение определенных параметров работы ЭБУ для повышения тех или иных характеристик автомобиля.

Что дает прошивка?

Зачем вообще делать прошивку ЭБУ, и не вредит ли это самому автомобилю? Если вы делаете это не самостоятельно, а обращаетесь к профессионалам, то угрозы для вашей машины определенно нет. Дело в том, что авто с конвейера не предназначены для сложных дорог и климатических условий, поэтому далеко не всегда показывает даже заявленную производителем мощность. Она измеряется на идеальном дорожном покрытии в приемлемых для работы двигателя условиях. �?менно прошивка позволяет улучшить показатели, влияющие на работу авто в тех или иных условиях.

Что дает водителю полноценная прошивка ЭБУ:

- Возможность исправить ограничитель скорости, режим включения охлаждения двигателя и холостых оборотов.

- �?зменение «экологичных» функций автомобиля, которые по умолчанию снижают мощность работы двигателя, выброс газов и увеличивают расход топлива.

- �?справление функции ограничения тяги в тех или иных условиях езды. Также можно снять ограничение на количество оборотов двигателя.

- Можно откорректировать опережение зажигания.

- Прошивка автомобиля предусматривает работу и с автоматической коробкой передач. Можно исправить практически любые функции – скорость включения, давление, крутящий. Некоторые автомобили уже с завода имеют погрешности в настройке коробки АКПП, и в большинстве случаев их можно решить простой перепрошивкой. Так, можно переделать несколько режимов коробки передач.

Каждая конкретная модель – это новые возможности для чип-тюнинга и прошивки коробки передач. Полный список услуг зависит от марки, модели и года выпуска вашего авто. Сложнее с автомобилями, у которых уже есть тюнингованные детали. Подход к ним должен быть особенным и с обязательным предварительным анализом того, как доработки ЭБУ будут работать совместно с обновленными деталями. Опять же, обращаясь к профессионалам, можно получать качественные услуги для любых авто.

Если подытожить, то к плюсам прошивки автомобиля следует отнести:

- Увеличение мощности и крутящего, разгона.

- Можно выключить сажевый фильтр или катализатор.

- Многие автомобилисты отмечают, что педаль газа становится более отзывчивой.

- На двигателях с турбиной можно отметить, что турбояма исчезает.

Но у прошивки есть и свои минусы, основной из которых, — риски. Если доверяете непроверенным мастерам и СТО, автомобиль можно испортить. Отметим, что экологически автомобиль не будет отвечать последним евростандартам, иногда его сложнее продать. Но если это авто для вас, и вы точно знаете, что хотите улучшить – прошивка ЭБУ у проверенных мастеров будет только в плюс.

Процедура прошивки

Как происходит непосредственно сама процедура? �?значально нужно диагностировать двигатель и электронику автомобиля. Мастера никогда не будут менять ничего в ЭБУ при условии наличия других неисправностей в двигателе или любой другой системе. Можно исправить только работающий полноценно автомобиль.

Дальше специальными устройствами считывается оригинальная прошивка авто. В последующем она обновляется и дорабатывается согласно запросам клиента. Чтобы перезаписать прошивку в авто, иногда достаточно удаленного подключения через специальный разъем и адаптер. В других случаях блоки снимаются, перепрошиваются отдельно и вставляются обратно в автомобиль. Перед тем, как вы забираете из мастерской автомобиль и оплачиваете работу, вам обязательно предлагают тестовый заезд, который поможет проверить те функции, которые были изменены в процессе.

Вот и все! Если у вас относительно новый автомобиль без предыдущего чип-тюнинга, то процесс займет относительно немного времени. Чем дольше используете авто, тем сложнее и дольше его ЭБУ прошивается.

Риски самостоятельной прошивки

Возможно, вы сможете найти простые способы прошивки автомобиля в сети, но мы настойчиво не рекомендуем применять какой-либо из них. Во-первых, необходим опыт и понимание, что делать в случае, если что-то пойдет не по инструкции. Во-вторых, обязательно наличие специального оборудования и умение им пользоваться.

Профессионалы предварительно проводят диагностику и делают исключительно то, что ни в коем случае не навредит автомобилю. Мы предлагаем качественный сервис и всегда гарантируем достижение ожидаемого результата. Если вам дорог автомобиль и вы хотите сделать его еще лучше- доверьтесь профессионалам нашего сервиса!

Чип тюнинг двигателей от SvvMotorSport. Отзывы

Многие из нас слышали про такое направление в развитии возможностей автомобиля, как чип тюнинг двигателя, но далеко не все знают, что же это на самом деле. Давайте рассмотрим процесс перечиповки двигателя и определимся, какие плюсы она дает автовладельцу.

Перечиповка происходит так: мастер определяет возможности двигателя вашего авто и производит перенастройку бортового компьютера с помощью специального чипа. Делают это по причине того, что производители не всегда имеют возможность поставить максимальную скорость или максимальный крутящий момент из-за экологических законов и норм безопасности, которые приняты в стране, где зарегистрирован производитель. В России же эти нормы достаточно мягкие и у вас нет необходимости ограничивать себя в возможностях своего авто. Мы предлагаем такие плюсы от проведения чип тюнинга именно в наших СТО:

- Индивидуальные настройки каждого двигателя.

- Полная диагностика работы всех систем автомобиля.

- Полная отладка изменений на современном стенде.

Какие марки чаще всего загоняют на чип тюнинг

Самый распространенный сегодня — чип тюнинг форд, поскольку немецкие автопроизводители стремятся соответствовать нормам максимально, не учитывая дискомфорт самих автовладельцев. На форды в России огромное количество чипов, каждый из которых изменяет свои уникальные параметры в работе двигателя. На втором месте чип тюнинг бмв – тоже немец, который ограничен законодательством в том, чтобы предложить действительно мощные и маневренные авто, хотя начальный запас каждой модели минимум в два раза выше, чем после заводских настроек.

На третьем месте чип тюнинг киа – недорогой народный автомобиль пользуется огромной популярностью. Многие автовладельцы покупают именно Киа и переделывают автомобиль в помощью перечиповки в практически спортивный вариант. И не забывайте: чип тюнинг не требует перерегистрации двигателя, ведь его номер остается тот же, да и новые настройки – это тот же заводской вариант, только с расширенными возможностями. Самый популярный вариант перечиповки – для снижения расхода топлива и увеличения крутящего момента на валах.

Что такое чип тюнинг?

Чип тюнинг системы управления двигателем является наиболее бюджетным мероприятием для поднятия потребительских характеристик автомобиля без серьёзного вмешательства в конструкцию ДВС. Данная процедура подразумевает под собой оптимизацию процессов смесеобразования и воспламенения топливно-воздушной смеси в двигателе.До потребителя можем донести, что оптимизации приносят на атмосферных моторах рост ВСХ порядка 5-10 процентов. В среднем 7-8 по мощности и крутящему моменту. Субъективно машина становится приёмистей, более прогнозируемые и информативные реакции на дросселирование, нивелирование «задумчивости» в моменты переключения передач на автоматических трансмиссиях (в тех случаях когда есть притензии к этому в штатных настройках -а они есть). В крейсерских режимах движения даже достигается экономия топлива за счёт точных настроек стационарных режимных таблиц и корректоров к ним. Никакого чуда тут нет — когда машина субъективно «едет» -то и с топливным КПД как правило всё в порядке.

Наша команда имеет большой опыт работы в этой сфере по разным типам автомобилей. Уровень модернизаций вплоть до расчёта, изготовления и инсталляции нестандартных деталей ГРМ и настройки ЭСУД под произведённые железные изменения.

Персональный подход к владельцу автомобиля. Докалибровка прошивок под пожелания клиента. Что значительно отличает нас от других компаний. Значительное увеличение крутящего момента на низких и средних оборотах, возросшая динамика во всем диапазоне оборотов, адекватная реакция на педаль газа, снижение расхода топлива. По желанию возможны варианты прошивок под нормы токсичности Е2.

Наши конкурентные преимущества

- Калибровки собственной разработки — мы понимаем что делаем и зачем. Это не западный продукт, где делают всё вподряд не вдаваясь в тонкости конкретной марки по принципу «тюним всё где есть процессор»))

- Репрограммирование системы осуществляется посредством уникального оборудования .

FAQ

Небольшой FAQ созданный на основе постоянных вопросов владельцев автомобилей

- Что поменяется если я установлю Вашу прошивку. Для чего она? Дело в том, что двигатель на машине «задушен (ЭКО-нормами), особенно в зоне низких и средних оборотов (в зоне высоких оборотов влияние евростандарта минимально). Прошивка позволяет на 7-10% поднять ВСХ. Снизу до 10%, сверху — максимум процентов 5. Т.е. грубо говоря машина лучше поедет, будет более динамичной в плане набора скорости.

- Я читал различные статьи про чип-тюнинг. Там говорится о снижении ресурса двигателя и других агрегатов после этой операции. Скажите, влияет ли прошивка и чип авто на ресурс и т.п.? Пройдет мой двигатель 200 т.км? Всегда радует данный вопрос. Попробуйте определить в цифрах понятие ресурс, а также точно озвучить по какому признаку мы понимаем его окончание? Отвечим так: некорректная прошивка убьёт мотор за 100 км по трассе. Штатный мотор конечно убить сложно, но можно. Намного легче среднефорсированный. По пробегу. Если суждено ему пройти сколько, то столько и пройдёт вне зависимости от калибровки.

- Что происходит с расходом топлива? В крейсерских режимах возможно даже немного снизится. В режиме ударных ускорений можно на пол-литра более спалить при однозначно более интересной динамике.

- Т.е. для бензина мы после смены прошивки получаем улучшенную динамику на низах и как следствие повышаем расход и на более высоких скоростях возможно понижение расхода или я что то пропустил и не понял? Нет, немного не так. Понятие крейсерского режима…ну скажем к трассовому очень близко. Там расход однозначно снижается. В остальном, например в пробке, сами понимаете, от прошивки ничего не зависит. Или когда начинаем гарцевать типа «что мы прошитые теперь умеем» можно спалить поболее по банальным причинам провокационных обгонов и т.д.

- А как и где можно прошиться? является ли Вася прошиватель из города Суходрищев вашим официальным дилером ? У нашей команды более 100 спецов по стране, использующих наши поделки. Вопросы по оф. представителям, задаем в личку или по телефону.

- Какова стоимость данной операции? Если мы соберемся массово будет дешевле? 1. Индивидуально.

2. Цена для клуба 3000 (если не сообщается ник с клуба можно услышать 4000)

3. Скидка ниже 3000 лично наше решение для людей кто не первую машину привозит — такие тут есть. - Я читал про бустеры на педальку газа. Даст ли это желаемый эффект и как состыкуется с Вашей прошивкой? На данной системе подмена интерпритации нажатия дросселя и геометрии открытия заслонки вобще не имеет смысла. Никакого. Ни пол лошади это не даст

- Скажите пожалуйста, чем ваша прошивка отличается от прошивки upsolute (кроме цены)? Звонил в upsolute и мне там сказали, что «чиповка» длиться 4-5 часов. Они считывают мою родную программу, отсылают в Австрию. Там правят коэф. коррекции и присылают обратно. Т.е. мне заливают назад мою «родную» программу с моим ВИН и кодами комплектации. В следствии чего ОД при всём желании (даже если специально захочет) не сможет отличить родную прошивку от чипованной. Хотелось бы прочитать ответы на вопросы:

1. Почему у вас «прошивка» длиться 2 часа, а в upsolute 4-5 часов?

2. У вас одна универсальная прошивка на все случаи? Или вы корректируете всё индивидуально?

Кроме цены отличается количеством модификаций мы там не только зажигание крутим))) У нас софт этого блока разложен по полочкам — дальше некуда.

1. У нас прошивка длиться пять минут. Два часа — если какой то новый софт или для другого рынка, теоритически в природе это может случиться. Пять минут — потому что мы записываем калибровки по технологии производителя, через диагностический разъём. Впрочем за 15 тыр если кому надо мы можем и 4 часа дурака валять изображая непонятно что))) Технологии у нас разные. Мы всё сами делаем, а там куда то отправляют и там что то крутят не видя машины. Впрочем каждый сам себе определяет как и что.

2. У нас универсальная прошивка на каждый программный код, используемый на данном авто при условии всего стандартного по железу. Повторюсь — нестандартные выпуски и что то в этом духе перенастраиваются индивидуально. - Допустим, производитель выпустит новую прошивку и дилеры зальют ее при очередном ТО. Что станет с прошивкой, залитой при чиповании? Ехать перешиваться заново? Платить опять деньги? Боже правый, мы никогда в таких случаях не взяли бы денег. Пользователи наших поделок бесплатно получают даже модификации под модернизированный выпуск без катализатора. БЕСПЛАТНО.

- Какой бензин лить после прошивки? 95. Степень сжатия современного мотора напрямую даёт такие рекомендации. Добавлю по поводу мифов про 95 «не бывает», «не качественный» итд. Простой и засадный вопрос -в таком случае 92 есть 80 с присадками? Расскажу откуда взялись рекомендации про 92 невзирая что степень сжатия подбирается к 11.

1. Упоминание о «допустимости применения» в РЭ например. Ну так всегда проще продать машину с меньшим car индексом, как впрочем и интструмент менеджера по продажам. Это как в истории с ремнями ГРМ и заменой через 200 тыс якобы доходит.

2. Лет пять назад в МСК и многих регионах были реальные проблемы с избыточным содержанием дешёвых октан бустеров на основе железа. те самые ферроцены. Свечи дохли на самом деле. Производитель не компенсировал дилеру по гарантии. Мы со стороны сервиса «заряжали» выпускающих менеджеров склонять клиентов к 92- на нём отравлений было меньше. Проблема ушла -но легенда осталась. А вообще НЕ НИЖЕ рекомендаций завода изготовителя. Чипованный он или нет. Тем более если уж хотим получать отдачу от авто по высшей планке не стоит заниматься кроиловом. - Что с режимами холостого хода? Ничего связанное с режимами ХХ, пуска и прогрева в прошивке от стока не трогалось. То есть — вообще ничего.

- Как не слететь с гарантии по двигателю? Проходить своевременно регламентные ТО. Прошивку вашу никто не найдёт да и искать не будет.

- Вы даете гарантию на прошивку? Наша ответственность. Многолетняя репутация и что угодно.

- Что конкретно затрагивается в Вашей прошивке? Затрагивает настройки карт УОЗ, стационарных и динамических корректоров к ним. Логика и таблицы топливоподачи. Математическое моделирование моментных характеристик и фазы впрыска. КОНКРЕТНО описывать режимы, алгоритмы и модификации у инженера, убившего кучу времени для получения вменяемых и безопасных для ДВС результатов желания не будет.

- Когда лучше чиповаться — после обкатки или можно во время? Понятие обкатки для современного мотора скажем немного условное. Скорее оно более психологическое чтоли. Скажем ничего не мешает вам прошить и например придерживаться «обкатки» в части пониженного скоростного режима.

- Прошивку меняете на ЭБУ двигла и АКПП или только двигла? Адаптивные составляющие обучения есть и в моторной и в коробочной логике. Однако сильно этим замарачиваться не стоит — я уверяю).

Отзывы

Некоторые отзывы можно почитать тут ЧИП тюнинг от SVV

svvmotorsport.ru/tuning/dorabotka_drosselnogo_yzla.php

svvmotorsport.ru/otzyvy.php

Чип-тюнинг инжекторных двигателей — один из методов форсирования. Мы производим чип-тюнинг многих марок отечественных и импортных автомобилей.

Рекомендуется вкупе с установкой хорошо подобранного распредвала.

Мой маршрутизатор теперь автоматически обновляет свою прошивку, но это не всегда хорошо.

Производители оборудования для домашних сетей начинают предоставлять более старым маршрутизаторам возможность автоматически обновлять свою прошивку. Но в зависимости от того, когда произойдет это обновление, это может быть не очень хорошо.

Не реже одного раза в неделю я проверяю, есть ли обновления для прошивки маршрутизатора моей домашней сети. Я постоянно проверял наличие более новых версий программного обеспечения, управляющего маршрутизатором, даже до того, как появились новости о российской хакерской кампании, нацеленной на эти устройства.

Я сделал еще одну проверку в среду вечером, и, конечно же, было обновление для моего маршрутизатора Netgear R6400. Я позволил роутеру установить его, и когда он перезагрузился, я получил уведомление, что теперь он может проверять наличие новой прошивки и автоматически обновлять себя.

Это отличные новости. Хотя я одержим проверкой наличия новой прошивки, большинство людей этого не делает. На самом деле, я подозреваю, что большинство людей никогда не обновляли прошивку своего маршрутизатора, что заставляет их сидеть без дела вредоносным программным обеспечением вроде VPNFilter.

Но у этой возможности есть и обратная сторона.

В уведомлении и элементах управления для автоматического обновления не упоминается, когда происходит обновление. И это тревожно, потому что для обновления прошивки требуется перезагрузка роутера. И если обновление приходит, когда вы находитесь в процессе чего-то важного в сети, результаты могут быть в лучшем случае раздражающими, а в худшем — катастрофическими.

Как: обновить прошивку маршрутизатора и повысить его безопасность

Получите больше вкусных технических новостей на TechBurger . И подписывайтесь на нас в Twitter и Facebook .

Подпишитесь на Chronicle , чтобы получать регулярный доступ к историям TechBurger и оставлять комментарии.

Узнать большеСвернутьЯ проверил страницу поддержки Netgear для своего маршрутизатора, и там не было информации о сроках автоматических обновлений, но представитель Netgear сказал, что обновления происходят между 1 и 4 часами утра по местному времени. Для большинства людей это не рабочее время (но для некоторых это может быть!).

Для многих маршрутизаторов, особенно тех, которым больше пяти лет, программное обеспечение, управляющее устройствами, является примитивным. Большинство из них не обновляется автоматически, и, как и в случае с Netgear R6400, добавленная возможность не дает пользователю большого контроля над тем, как это происходит.

Абхай Бхоркар (Abhay Bhorkar), директор по линейке продуктов Netgear Connected Home, сказал, что в будущем в прошивку могут быть добавлены какие-то системы уведомлений и возможность откладывать обновления.А пока я оставляю эту функцию отключенной, чтобы предотвратить неприятный сюрприз.

Это не обязательно то, что я рекомендовал бы другим, в зависимости от их добросовестности при проверке наличия новой прошивки. Автообновление — отличное решение растущей проблемы, но его нужно реализовывать с умом.

[ Обновлено, чтобы включить заявление от Netgear .]

Дуайт Сильверман — технический редактор Houston Chronicle и главный редактор сайта технических новостей TechBurger.Следуйте за ним в Twitter и Facebook .

Получите больше вкусных технических новостей на TechBurger . И подписывайтесь на нас в Twitter и Facebook .

Подпишитесь на Chronicle , чтобы получать регулярный доступ к историям TechBurger и оставлять комментарии.

атак на прошивку: что это такое и как я могу защитить себя

Gartner сообщает, что 70% организаций, у которых отсутствует план обновления прошивки, будут нарушены к 2022 году из-за уязвимостей прошивки

Взлом микропрограмм, хотя они, как правило, не имеют тенденций делиться верхним счетом с такими программами-вымогателями, червями и троянами, особенно опасны и способны обойти стандартное антивирусное программное обеспечение, заразив нижний стек вашего устройства.

Безопасность прошивки определенно не такая строгая, как должна быть, особенно в базовых системах ввода / вывода (BIOS) большинства устройств.

Отчет Wired показывает, что многие BIOS используют части одного и того же кода. Исследователи смогли обнаружить уязвимости для вторжений в 80% исследованных ими ПК, в том числе от таких крупных брендов, как Dell и HP.

В отдельном исследовании 73% участников, которые не уделяли первоочередного внимания безопасности микропрограмм, сообщили о большом количестве неизвестных утечек вредоносных программ, что сделало их практически невозможными для отслеживания и нейтрализации.

Итак, каковы самые большие риски, связанные с угрозами, связанными с прошивкой? И что вы можете сделать, чтобы защитить себя и свою организацию.

Давайте разберемся.

Что есть прошивка?

Прошивка — это самое ядро вашего аппаратное обеспечение. Это простое программное обеспечение, которое внедряется в каждый элемент оборудование на вашем компьютере. Его основная функция — общаться с программное обеспечение, установленное на вашем компьютере, чтобы оборудование могло правильно выполнять команды.

Некоторые виды прошивок обычно совместим только с маркой и моделью компьютера, на котором он установлен. Этот означает, что его обычно можно переписать или удалить полностью.

Обновления прошивки обычно накатываются производителями оборудования для устранения проблем, доставки исправлений безопасности и добавления новых особенности устройства.

Понимание угрозы

Уязвимости прошивки выдают злонамеренные акторы имеют доступ к вашим системам — часто без вашего ведома.

Это потому, что взлом прошивки компрометирует устройство еще до того, как оно загрузилось. Он делает это, подталкивая злонамеренные программное обеспечение в код на нижних уровнях, который регулирует оборудование до и после инициализации системы.

Как только мошеннический код нашел свой путь в систему он имеет возможность:

- изменяют и саботируют прошивку,

- целевые разделы ОС,

- проникают в программное обеспечение и

- и многое другое.

Простой BIOS и более новые системы UEFI частые точки нападения.

Взлом прошивки может иметь несколько форм; вредоносные программы, буткиты и руткиты — все это популярные векторы доставки. Также следует знать о зараженных USB-накопителях, поврежденных дисках и плохих прошивках.

Хакеру не нужно вступать в физический контакт с устройством, чтобы доставить код — это можно сделать удаленно через Wi-Fi, Bluetooth или любой другой вид сетевого подключения.А теперь, когда мы можем подключать наши телефоны, телевизоры, игровые консоли и тому подобное к Интернету, вероятность атаки возрастает.

Уязвимости микропрограммного обеспечения затрагивают все, включая Автомобильная промышленность

Автомобильная промышленность также представляет интерес для хакеров, поскольку рост автономных транспортных средств.

В наши дни практически все современные автомобили оснащены Wi-Fi и Bluetooth. А по мере того, как транспортные средства станут более технологически продвинутыми, они сами по себе станут почти устройствами Интернета вещей.Это означает, что и обновления безопасности, и оперативные обновления будут доставляться по беспроводной сети (OTA), что имеет смысл как для производителя, так и для владельца.

Однако эта технология вызвала интерес хакеров. Мы можем ожидать, что они будут использовать программное обеспечение OTA для установки вредоносного кода, который может контролировать некоторые аспекты работы автомобиля.

В 2018 году подобный инцидент произошел, когда было обнаружено, что российская группа кибершпионажа взломала систему защиты от угона транспортных средств LoJack.Измененное программное обеспечение могло внедрить трояна в программу запуска автомобиля.

После того, как модуль был установлен на место, он смог отразить легитимную прошивку, что позволило ему добывать данные, «строить кирпичи» вокруг системы и обеспечивать несанкционированный доступ. Он также мог оставаться на месте даже после замены жесткого диска и переустановки ОС.

Безопасность прошивки: почему это важно

Взлом прошивки становится экспоненциально хуже, если учесть, что электроника забита прошивкой — от веб-камер и звуковых карт до даже батарей.

Вредоносное ПОиспользует это широко распространенное использование. Поскольку микропрограммное обеспечение не защищено криптографической подписью, оно не может обнаружить проникновение, а это означает, что вашей команде ИТ-безопасности может потребоваться много месяцев, чтобы выяснить, что что-то не так.

Эти атаки могут быть коварными, потому что их очень сложно обнаружить. Будучи встроенными в код, они могут причинить постоянный вред, заразить законные обновления прошивки и даже остаться после переустановки ОС или даже полной очистки жесткого диска!

Каковы самые большие угрозы прошивки, с которыми сталкивается ваш Организация?

Ошибки в защите микропрограмм подвергают вас тем же рискам, которым вы подвергаетесь, если не защищаете свои устройства от фишинга или взлома электронной почты, например:

- Слежка за вашей деятельностью

- Майнинг ваших данных

- Удаленное управление вашим устройством

- Кража вашей личности

Что делает прошивку такой легкой мишенью в том, что его легко развратить, а это малоизвестно для хакеры любого уровня подготовки.

Независимо от того, что может сделать хакер после проникновения в ваше устройство, вы должны знать, как предотвратить атаку в первую очередь.

Как реализовать защиту прошивки

Прежде чем мы дадим какие-либо советы по безопасности микропрограмм, очень важно иметь в виду, что обеспечение безопасности микропрограмм в первую очередь находится в руках тех, кто проектирует оборудование. Прогноз на данный момент указывает на то, что предстоит еще много работы, учитывая, что стоимость утечки данных, как ожидается, достигнет 6 триллионов долларов в 2021 году.

Многие новые прошивки постоянно можно найти на каждом электронном устройстве от ПК до принтеров.

Конечно, оборотной стороной этого является то, что эти открытия вынуждают производителей оборудования разрабатывать более строгие меры безопасности микропрограмм. Некоторые производители выпускают обновления, исправления и более строгие меры безопасности, чтобы попытаться бороться с нарушениями безопасности микропрограмм. Эти решения включают Intel Hardware Shield, Microsoft OS Protection и Dell Enhanced BIOS Verification, и все они разработаны для борьбы с давно забытыми уязвимостями в этой области.

Обновите прошивку

Как мы уже выяснили, многие производители выпускают обновления на основе недавно обнаруженных уязвимостей. Это помогает гарантировать, что прошивка работает должным образом, а также позволяет производителям, чтобы добавить в устройство новые функции.

Вы должны сделать это привычкой смотреть для обновлений и обновления прошивки до последних версий так же быстро и максимально быстро как можно чаще, чтобы перекрыть слабые пути к безопасности и сохранить ваше оборудование работает плавно.

Не используйте ненадежные USB-устройства

Безопасность USB — это тема, которую я подробно рассмотрел. Хотя это очень удобные устройства, в чужих руках они могут тикать бомбы замедленного действия.

Хакер может хранить вредоносное ПО в прошивке устройства — возьмем, к примеру, BadUSB, название вредоносного ПО, которое может внедриться в прошивку практически любого USB-устройства. Как только USB подключен, вредоносная программа проникает в ваш компьютер.

BadUSB трудно обнаружить, а еще сложнее удалить, и не существует быстрого решения для защиты от этого.

Единственная реальная защита — использование USB который принадлежит вам и используется исключительно вами.

Приобрести оборудование, защищенное встроенным микропрограммным обеспечением

Лучшее, что вы можете сделать, будучи Потребитель — это приобретение оборудования, которое включает расширенную защиту микропрограмм.

поставщиков BIOS, а также другого оборудования компании, догоняют свои протоколы безопасности в свете увеличения уязвимости прошивки.

Возьмем для примера проверку Dell Enhanced BIOS, о которой мы упоминали ранее.Он работает, сравнивая образ BIOS с официальным «хешем» на сервере Dell. Если что-то не так, это сразу же предупредит пользователя.

Где будущее безопасности прошивки?

Следующий шаг к безопасности прошивки выпадает на долю исследователей прошивок, разработчиков и производителей оборудования.

По мере выявления новых слабых мест новые необходимо будет производить исправления и обновления. Со своей стороны вы должны обеспечить что вы:

- покупка электроники с дополнительными уровнями защиты прошивки;

- максимальное обновление существующих машин; и, как всегда,

- не подключаете USB-устройства, которые вы не можете идентифицировать.

Как и большинство вещей в жизни, важно быть на шаг впереди — и кибербезопасность, безусловно, стоит время и усилия, чтобы оставаться на высоте.

Атаки прошивки получают намного меньше внимание, чем другие масштабные киберугрозы. Но не заблуждайтесь — они так же способно вызвать огромные потрясения для тех, кто пострадал.

Если ваш WiFi-роутер обновляется автоматически, это может быть не очень хорошо.

Производители оборудования для домашних сетей, отвечая на растущую угрозу вредоносных программ, предоставляют старым WiFi-роутерам возможность обновлять себя, так же как персональные компьютеры и мобильные устройства делать.

Но есть проблема с некоторыми реализациями: неясно, когда происходят обновления, которые требуют перезапуска маршрутизатора. В результате внезапного обрыва интернет-соединения, когда вы выполняете что-то важное в сети, может быть неудобно или катастрофически.

Не реже одного раза в неделю я проверяю, есть ли обновления для прошивки в маршрутизаторе моей домашней сети. Я постоянно проверял наличие более новых версий программного обеспечения, управляющего маршрутизатором, даже до того, как появились новости о российской хакерской кампании, нацеленной на эти устройства.

Я сделал еще одну проверку в среду вечером, и, конечно же, было обновление для моего маршрутизатора Netgear R6400. Я позволил роутеру установить его, и когда он перезагрузился, я получил уведомление, что теперь он может проверять наличие новой прошивки и автоматически обновлять себя.

На первый взгляд, это отличные новости. Хотя я одержим проверкой наличия новой прошивки, большинство людей этого не делает. На самом деле, я подозреваю, что большинство людей никогда не обновляли прошивку своих маршрутизаторов, что заставляет их бездельничать вредоносные программы вроде VPNFilter, которые участвовали в российских атаках.

Тем не менее, у этой возможности есть обратная сторона.

В уведомлении об автоматическом обновлении и элементах управления для него не упоминается, когда происходит обновление. Это вызывает беспокойство, потому что для обновления прошивки требуется перезапуск роутера. Непредвиденный перезапуск в лучшем случае может раздражать.

Я проверил страницу поддержки Netgear для своего маршрутизатора, и там не было информации о сроках автоматических обновлений, но представитель Netgear сказал, что обновления происходят между 1 a.м. и 4 часа утра по местному времени. Для большинства людей это нерабочее время, но для некоторых это может быть так.

Для многих маршрутизаторов, особенно тех, которым больше 5 лет, программное обеспечение, управляющее устройствами, является примитивным. Большинство из них не обновляется автоматически, и, как и в случае с Netgear R6400, добавленная возможность не дает пользователю много информации о том, как это происходит.

Абхай Борхар (Abhay Borkhar), директор по линейке продуктов Netgear Connected Home, сказал, что в будущем в прошивку могут быть добавлены какие-то системы уведомлений и возможность откладывать обновления.А пока я оставляю эту функцию отключенной, чтобы избежать неприятных сюрпризов.

Это не обязательно то, что я рекомендую другим, в зависимости от того, насколько они добросовестны в отношении проверки наличия новой прошивки. Автообновление — отличное решение растущей проблемы, но его нужно реализовывать с умом.

twitter.com/dsilverman

houstonchronicle.com / techburger

Enterprise Best Practices для обновлений микропрограмм

Загрузить PDF>

Дисциплинированный процесс обновления прошивки является важным элементом хорошей гигиены кибербезопасности, но может быть сложной задачей для многих предприятий. Этот отчет предоставляет руководителям ИТ-отделов и специалистов по безопасности информацию об управлении обновлением микропрограмм и рекомендации по передовым методам.

Послушайте, как Джон Лукайдес и Стив Манчини из Eclypsium обсуждают передовые методы обновления прошивки на этом записанном веб-семинаре.

Большинство корпоративных ИТ-групп и групп безопасности понимают критическую важность поддержания своих операционных систем (ОС) и приложений в актуальном состоянии и в отсутствии известных уязвимостей. Хотя организации обычно тратят значительные ресурсы на исправление и обновление своего программного обеспечения, тот же процесс и строгость часто не распространяются на микропрограммное обеспечение, лежащее в основе фундаментального поведения системного оборудования. Во многих случаях прошивка устройства никогда не обновляется вообще — или, в лучшем случае, обновляется только в случае крайней необходимости.

Однако уровень микропрограмм стал активной частью поверхности для корпоративных атак, и организации все чаще платят реальную цену за игнорирование безопасности микропрограмм. Недавние программы-вымогатели нацелены на микропрограммы, чтобы нанести ущерб, в то время как другие вредоносные программы нацелены на микропрограммы для кражи учетных данных и сохранения устойчивости даже после повторного создания образа системы. В других случаях микропрограммное обеспечение подвергалось атакам как способ вывести из строя критически важную инфраструктуру. Поскольку злоумышленники продолжают атаковать незащищенный уровень прошивки, становится ясно, что предприятия больше не могут позволить себе закрывать глаза на уязвимости прошивки.

«К 2022 году 70% организаций, у которых нет плана обновления прошивки, будут нарушены из-за уязвимости прошивки».

—Gartner, «Как снизить риски безопасности микропрограмм в центрах обработки данных, а также в публичных и частных облаках», Тони Харви, 3 июля 2019 г. (требуется подписка Gartner)

По словам доктора Эдварда Аморосо, генерального директора исследовательской и консалтинговой фирмы TAG Cyber и бывшего директора по информационной безопасности для AT&T, необходимость создания процессов управления обновлениями микропрограмм мирового класса больше не является обязательной: — иметь компонент в планах организации по устранению уязвимостей, — пояснил он, — теперь он превратился в один из центральных элементов любой успешной программы безопасности.”

Хотя большинство директоров по информационным технологиям и служб безопасности хотели бы улучшить гигиену безопасности микропрограмм, существует множество реальных проблем. Обновление прошивки занимает много времени, может быть рискованным и может потребовать перезагрузки системы и простоя. Организациям может не хватать инструментов для безопасного тестирования и развертывания обновлений или даже для того, чтобы знать, какое микропрограммное обеспечение установлено в их среде и доступны ли обновления вообще.

«Установка исправлений для программного обеспечения менее сложна и кажется более безопасной, но вам необходимо найти правильный баланс между обновлением программного обеспечения и оборудования.Вам также необходимо тесно сотрудничать со своей командой Infosec, чтобы установить и сообщить о политиках микропрограмм ».

— Джонни, системный архитектор в крупной высокотехнологичной компании.

В этом документе исследуется текущее состояние управления обновлениями микропрограмм и развитие отрасли. Затем мы рекомендуем некоторые конкретные шаги, которые руководители службы безопасности могут предпринять для создания безопасного и надежного процесса, который интегрирует микропрограммное обеспечение в стратегию управления рисками и уязвимостями организации.

Угрозы микропрограмм и уязвимости

Прежде чем погрузиться в процесс управления уязвимостями прошивки, мы должны понять, почему уровень прошивки является поверхностью атаки, заслуживающей нашего внимания в первую очередь.Поскольку у них так много времени, ИТ-отделы и группы безопасности должны уделять приоритетное внимание работе, которая оказывает максимальное влияние на предприятие. Поэтому важно понять, почему микропрограммное обеспечение быстро превратилось в одну из наиболее важных областей безопасности.

Множество факторов можно свести к трем основным причинам:

- Количество выявленных уязвимостей прошивки растет.

- Атаки в дикой природе все чаще нацелены на уязвимости прошивки.

- При эксплуатации эти уязвимости предоставляют злоумышленникам наивысшие уровни привилегий и контроля над системой. Дополнительную информацию о мотивах и методах атак злоумышленников можно найти на нашем онлайн-ресурсе «Анатомия атаки на микропрограммное обеспечение».

Рост уязвимостей микропрограмм

Общее количество уязвимостей прошивки резко возросло в последние годы, причем каждый год после 2016 года устанавливаются новые максимальные отметки для общего числа уязвимостей, отслеживаемых в Национальной базе данных уязвимостей.Помимо наибольшего числа когда-либо зарегистрированных уязвимостей, в 2019 году наблюдалось увеличение на 43% по сравнению с 2018 годом и в 7,5 раза с 2016 года.

Этот всплеск уязвимостей не только представляет собой быстро расширяющуюся поверхность атаки, но также указывает на то, что как исследователи, так и злоумышленники все больше сосредотачиваются на прошивке.

Прошивка подвергается атаке со стороны дикой природы

Сочетание возможностей и воздействия привело к реальным атакам на встроенное ПО и обнаружению дополнительных уязвимостей.Недавнее исследование Forrester показало, что «63% компаний испытали компрометацию или взлом данных в течение последних 12 месяцев из-за эксплуатируемой уязвимости в системе безопасности аппаратного или кремниевого уровня». Аналогичным образом, анализ F-Secure показал, что скомпрометированная прошивка была третьим по распространенности вектором заражения в первом полугодии 2019 года.

И хотя количество атак на микропрограммное обеспечение растет, они также развиваются в своем подходе и влиянии. Атаки включают:

- LoJax — это руткит UEFI, используемый APT28 для использования уязвимости в конфигурации прошивки и установки во флэш-память SPI системы.Поскольку LoJax находится в прошивке системы, он может пережить переустановку Windows, а также замену жесткого диска.

- JungleSec — это программа-вымогатель, которая заражает BMC жертвы с помощью незащищенных команд IPMI (Intelligent Platform Management Interface). ФБР опубликовало предупреждения, призывающие организации исправить свои прошивки в ответ на угрозы, исходящие от программ-вымогателей.

- ShadowHammer распространялся через легитимную утилиту ASUS Live Update и устанавливал бэкдоры на тысячах компьютеров Asus.В результате бэкдор позволял хакерам беспрепятственно получать доступ к компьютеру жертвы в любое время и без чьего-либо ведома.

- Волны шпионских и киберпреступных атак со стороны APT41, эксплуатирующей уязвимости и устанавливающей бэкдоры внутри прошивки на сетевых устройствах Cisco и Citrix, а также с использованием буткита на основе ROCKBOOT MBR для сохранения на устройствах Windows среди других векторов.

Атаки на микропрограммы очень эффективны

С точки зрения злоумышленника, встроенное ПО представляет собой необычно важную стратегическую цель.Прошивка предоставляет злоумышленникам низкоуровневый доступ к данным, которые могут быть украдены или сохранены с целью получения выкупа. Более того, можно полностью отключить компоненты или целые устройства. Прошивка также дает злоумышленникам возможность подорвать традиционную безопасность для проведения долгосрочных атак на предприятие. Мотивации могут включать:

- Наивысшие уровни привилегий: Прошивка находится под ядром операционной системы. Имея контроль над прошивкой, злоумышленники могут взломать ядро и, таким образом, повысить уровень привилегий на устройстве.

- Обход традиционной безопасности: Злоумышленники могут избежать мер безопасности, действующих на уровнях операционной системы и виртуальных машин, контролируя загрузку системы или исправляя саму операционную систему.

- Постоянство: Вредоносный код во встроенном ПО естественно привязан к аппаратному обеспечению устройства и может позволить коду злоумышленника сохраняться даже при полном обновлении образа системы.

- Stealth: Взломанная прошивка также позволяет злоумышленникам выполнять критические функции атаки без обнаружения.Например, злоумышленники использовали функции внеполосного управления в BMC и наборах микросхем ноутбуков в качестве канала управления и контроля для обхода межсетевых экранов на основе хоста.

- Повреждение: Наконец, доступ к уровню прошивки позволяет злоумышленникам нанести необратимые повреждения устройству. Повредив саму прошивку, злоумышленники могут навсегда заблокировать устройство.

Перспектива поставщика микропрограмм

Вредоносное ПО, работающее на уровне микропрограмм, постоянно и не может быть легко удалено.Сложные вредоносные программы могут перехватывать и предотвращать попытки обновления микропрограммы до известной легитимной версии микропрограммы. Вредоносные программы на уровне микропрограмм могут иметь полный доступ к ПК и любым другим устройствам в той же сети и могут внедрять вредоносные программы в ядро ОС. Как продемонстрировал руткит UEFI BIOS от Hacking Team, после установки вредоносного ПО — даже если пользователь переформатирует жесткий диск (или купит новый) и переустановит ОС в системе — вредоносное ПО остается. Взломанные компьютеры в частной сети могут использоваться хакерами для кражи конфиденциальных данных и заражения других компьютеров или устройств в этой сети.Уязвимость в любом месте сети делает уязвимой всю сеть.

В ответ на раскрытие уязвимостей производители ПК предоставляют своим клиентам обновления микропрограмм с исправлениями для уменьшения уязвимостей. Очень важно установить исправления безопасности, как только они станут доступны, чтобы максимально эффективно минимизировать уязвимости микропрограмм. Не менее важно обновлять программное обеспечение аппаратных компонентов ПК и микропрограммное обеспечение других устройств, подключенных к той же сети, например принтеров.

Сочетание массовых уязвимостей с высокой степенью воздействия и реальных угроз создает риск для предприятий, которым необходимо будет активно управлять.

Разработка программы обновления прошивки

Уязвимость и методы управления активами являются основными компонентами любой программы безопасности. Учитывая важность микропрограмм, организациям имеет смысл обновлять микропрограммы с той же тщательностью и частотой, что и для операционных систем. Прошивка также должна быть включена в качестве ключевого компонента в общую программу управления уязвимостями и рисками организации.

Исправление прошивки или обновление прошивки?«Важно понимать, что существует разница между установкой исправлений и обновлением. Термины «исправление» и «управление исправлениями» используются, когда код добавляется или изменяет части существующей программы, в то время как «обновления» относятся к полной замене целевого кода или программы. Таким образом, приложения и операционные системы часто исправляются, а микропрограммное обеспечение почти всегда обновляется. В обоих случаях предоставляется новый код с целью исправления ошибок и устранения уязвимостей.”

— Тим Льюис, технический директор, Insyde Software

Текущий проект NIST Critical Cybersecurity Hygiene: Patching the Enterprise подчеркивает важность поддержания в актуальном состоянии прошивки и программного обеспечения. Хотя этот проект все еще находится на стадии сборки, в текущем документе изложены ключевые шаги, которым может следовать организация, чтобы поддерживать свои различные технологии в актуальном состоянии. Примечательно, что в документе упоминаются как микропрограммы ПК, так и сервера, а также сетевые устройства как важные компоненты, которые необходимо постоянно обновлять.

В проекте документа NIST предлагает, чтобы обновления прошивки также считались необходимым и важным компонентом кибергигиены. Микропрограммное обеспечение является основой для всех других технологий и свойств безопасности, поэтому организациям имеет смысл обновлять микропрограммное обеспечение с той же тщательностью и периодичностью, что и для операционных систем.

Эталонная архитектура установки исправлений безопасности

Источник: NIST, Критическая гигиена кибербезопасности: установка исправлений на предприятии.

FISMA, который излагает комплексную основу для защиты правительственных вычислительных систем, аналогичным образом требует встроенного программного обеспечения во многих базовых мерах безопасности. Рекомендации NIST по обеспечению отказоустойчивости микропрограмм платформы (SP 800-193) идут еще дальше, предоставляя подробный анализ компонентов микропрограмм и механизмов безопасности, которые могут обеспечивать устойчивость устройств к атакам. Для получения дополнительной информации о том, как Eclypsium может решать проблемы, связанные с микропрограммным обеспечением, предписанные FISMA, см. Наши передовые методы соответствия FISMA и краткое справочное руководство.

Еще один полезный справочник по разработке программы обновления микропрограмм исходит от ИТ-отдела Intel, который опубликовал свою внутреннюю стратегию поддержки микропрограмм и драйверов в компании. В документе «Разработка золотого стандарта обслуживания драйверов и микропрограмм» описывается полный подход Intel к обновлению микропрограмм. Этот ресурс особенно актуален для предприятий, поскольку он дает реальную картину того, как очень крупная организация, которая однозначно понимает важность безопасности микропрограмм, решила проблемы обслуживания микропрограмм.

В частности, в документе Intel подчеркивается тот факт, что Intel не обязательно устанавливает все доступные обновления прошивки. Команда оценивает важность и ценность каждого обновления с учетом возможности нарушения работы пользователей и систем. Корпорация Intel уделяет особое внимание обновлениям с критическими исправлениями безопасности, а затем оценивает обновление, чтобы определить, 1) устраняет ли оно ошибки в среде, 2) вводит новые необходимые функции или 3) является ли оно необходимым условием для обновлений операционной системы.

Gartner также предоставляет руководство для руководителей инфраструктуры и операций по обновлениям микропрограмм в своем отчете «Как снизить риски безопасности микропрограмм в центрах обработки данных, а также в публичных и частных облаках». Согласно отчету: «Руководители отдела I&O, отвечающие за инфраструктуру центра обработки данных, должны:

- Станьте партнером главного специалиста по информационной безопасности, чтобы развить в команде навыки понимания угроз для микропрограмм и оборудования, инвестируя средства в новые инструменты обнаружения и сканирования угроз микропрограмм и взаимодействуя с отраслевыми консорциумами и специалистами в этой области.

- Интегрируйте политику обновления микропрограмм в стандартные процедуры центра обработки данных, чтобы обновления выполнялись на регулярной основе и имелось планирование на случай чрезвычайных ситуаций.

- Безопасный доступ к обновлениям микропрограмм путем реализации сетевой изоляции и контроля доступа пользователей, ведения журналов и использования функций защищенного микропрограммного обеспечения поставщика.